Java

429 Inhalte

Entdecken Sie unser Archiv zu tiefgehenden Inhalte zum Thema Java.

Bücher über die hinter Microservices stehende Theorie gibt es wie Sand am Meer. Werke, die die praktische Implementierung anhand eines bestimmten Stacks beschreiben, findet man ebenfalls. Eberhard Wolff möchte mit seinem Buch sowohl Grundlagen erklären als auch einige Stacks kurz vorstellen, um Entwicklern und Architekten eine „Auswahlmöglichkeit“ zu geben.

In der Theorie klingt die Umsetzung von Microservices mit Docker immer ganz einfach, aber in der Praxis stößt man schnell auf zahlreiche Herausforderungen. Wie komme ich noch mal an meine Datenbank? Warum können die Services nicht miteinander kommunizieren? Wie lassen sich Docker-Container wiederverwenden? Bei der Implementierung einer Microservices-Architektur mit Docker kommt es zudem darauf an,..

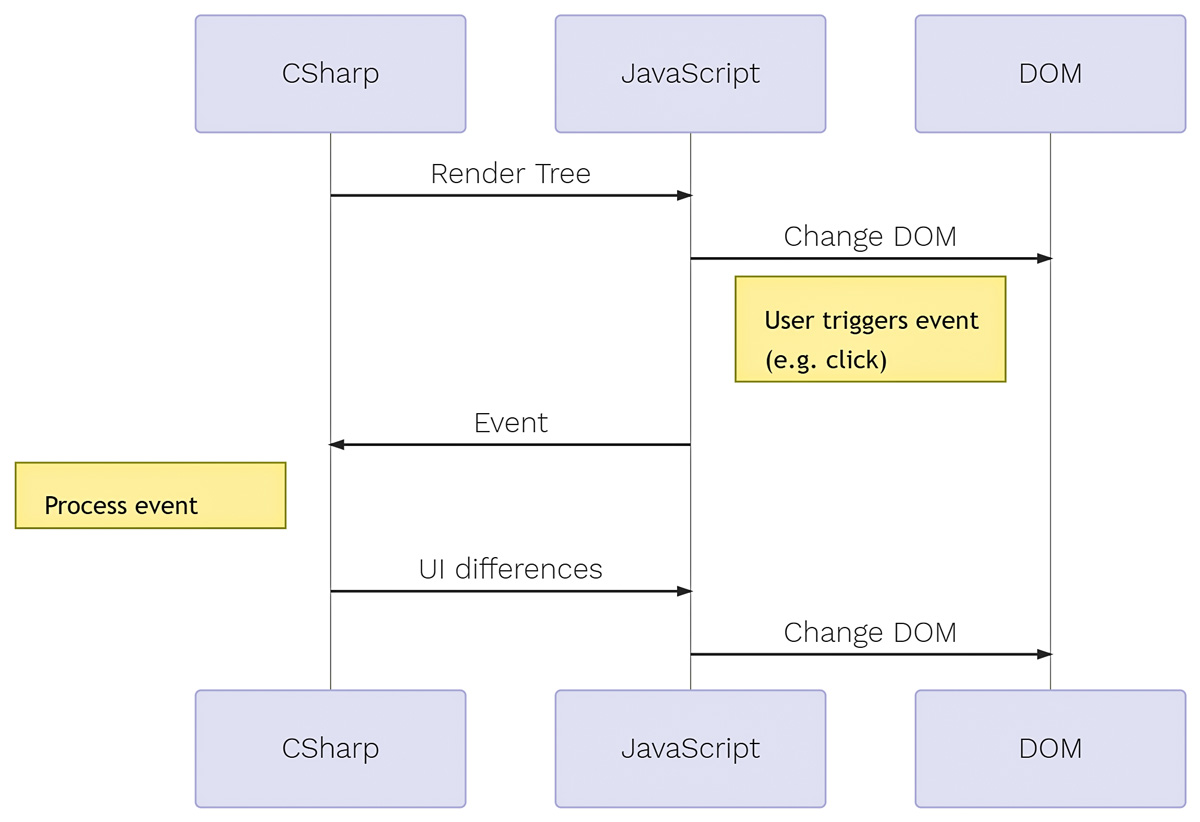

Die WebAssembly-Technologie hat das Potenzial, das Monopol von JavaScript im Bereich Single-Page Apps (SPAs) zu brechen. Sprachen wie C++, Rust oder C# drängen in den Browser – und das ganz ohne Plug-in und auf allen Plattformen. Für Teams, die ein bestehendes Investment in den genannten Programmiersprachen haben, wäre die Weiternutzung von vorhandenem Wissen und Code ein großer Vorteil gegenüber ..

Anfang März wurde meine Timeline auf Twitter mit Tweets über das neue Java-Framework Quarkus überrollt. Bei soviel erzeugter Aufmerksamkeit sollten wir uns doch einmal genauer ansehen, was daran so besonders ist und warum wir Quarkus einsetzen sollten.

Als im Frühjahr 2018 das Buch „Java by Comparison“ von Simon Harrer, Jörg Lenhard und Linus Dietz [Harr18] bei den Pragmatic Programmers erschien, war ich sehr gespannt auf ihren Ansatz zur Wissensvermittlung. Ich selbst habe im Jahr 2000 eine Studienarbeit zu Refactoring geschrieben und seitdem ist mir Codequalität und die gute Nutzung von Sprach- und Strukturmitteln beim Entwickeln sehr wichtig.