Cloud-Computing

146 Inhalte

Entdecken Sie unser Archiv zu tiefgehenden Inhalte zum Thema Cloud-Computing.

Amazon, Google, Microsoft, Oracle, Salesforce oder SAP bewegen den digitalen Hub mit Riesenschritten in die Cloud. Aber was bedeutet das für Ihren Job in der Software-QS? Sie müssen immer früher, schneller und aufwendiger testen. Die Anforderungen steigen permanent. Dafür gibt es jetzt eine Lösung: Robotic Testautomation aus der Cloud. Hier sind fünf Gründe, warum Sie Ihren persönlichen Test-Bot a..

Data Warehouse, Data Lake, Datenbanken – schon lange bedienen sich moderne Analyseinfrastrukturen verschiedener Konzepte, um gesammelte Daten aller Art sicher zu lagern, zu verarbeiten und zugänglich zu machen. Im Zentrum der IT-Architektur steht dabei häufig eine komplexe und ausgefeilte Data Pipeline. Dabei kann bereits die Wahl eines geeigneten Tools zur Gestaltung einer solchen Pipeline schwie..

Cloud-Computing

Software-Architektur

Anwendungssoftware

Analytics-freundliche Microservices-Architektur

In den vergangenen Jahren hat sich bei der Entwicklung und Modernisierung von Anwendungen ein Trend hin zu Cloud-Native-Anwendungen ergeben. Dies bedeutet, dass Anwendungen nicht mehr als ein großer Monolith implementiert sind, sondern aus vielen containerbasierten Microservices bestehen. Dabei haben sich auch die Anforderungen an die Datenhaltung durch die Microservices geändert. Jeder Microservi..

Die Nutzung von Cloud-Computing stellt insbesondere im deutschen Finanzumfeld seit jeher eine große Herausforderung dar. Regulatorik und Datenschutzanforderungen begünstigen die Einführung hyperflexibler und -vernetzter Lösungen von oftmals amerikanischen Herstellern nicht gerade. Dennoch zeigen einschlägige Projektbeispiele, dass es möglich ist, die Hürden zu nehmen und sogar einen elementaren Te..

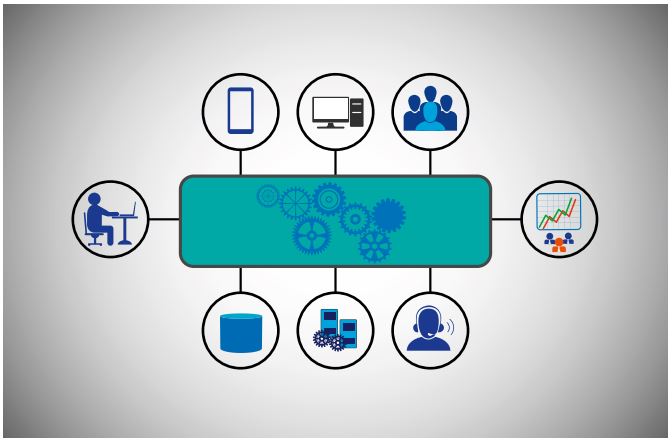

Cloud Computing setzt sich auch im BI-Bereich immer mehr durch, da diese Sourcing-Option vielfältige Lösungsansätze für eine flexible, kosteneffiziente, skalierbare und ausfallsichere BI-Plattform bietet. Durch die große und stetig wachsende Anzahl cloudbasierter oder cloudfähiger BI-Lösungen kann es sich lohnen, einen „Best of Breed“-Ansatz in Betracht zu ziehen. Dabei werden die jeweils besten K..